居家办公信息安全警钟 一张图片如何黑入微软账户,窃取团队敏感数据

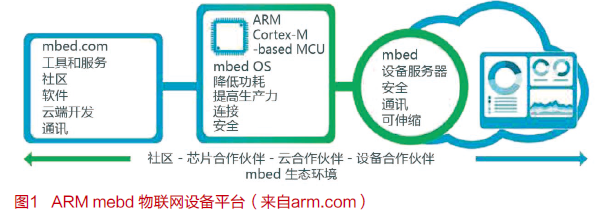

随着远程办公模式的普及,网络安全威胁也呈现出新的形态。安全研究人员披露了一种针对居家办公人员的新型攻击手段:攻击者仅需诱使用户打开一张看似无害的图片,便可悄然侵入其微软账户(如Office 365或Microsoft 365),进而盗取整个团队的机密信息。这一事件为所有依赖云协作的企业与个人敲响了警钟,也凸显了专业网络与信息安全软件开发与部署的极端重要性。

攻击原理:图片背后的陷阱

此类攻击通常利用的是恶意软件或网络钓鱼的变种。攻击者可能通过伪装成同事、客户或快递服务的钓鱼邮件,发送带有附件的邮件。附件可能是一个经过特殊处理的图像文件(如.JPEG、.PNG),或是一个包含恶意代码的文档文件,其中嵌入了此类图片。

其核心攻击链可能涉及以下一种或多种技术:

- 漏洞利用:图片文件本身或图片查看器、处理软件存在未修补的安全漏洞。当用户打开图片时,恶意代码被触发,在系统中执行。

- 宏病毒与脚本:在Office文档中嵌入的图片,可能关联着恶意宏或脚本。启用内容后,脚本会从远程服务器下载并安装窃密木马。

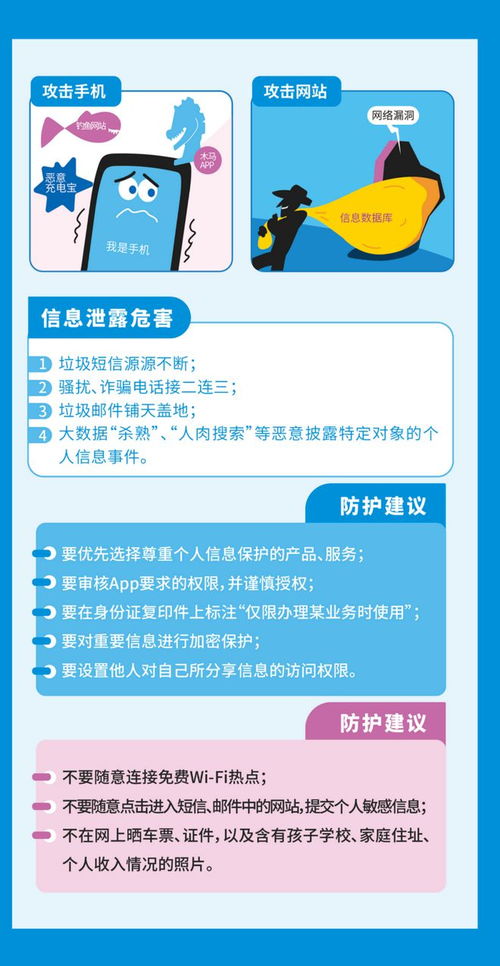

- 凭证窃取:恶意代码可能伪装成合法的微软登录弹窗,诱骗用户输入账户名和密码。一旦得手,攻击者即可获得账户的完全访问权限。

- 会话劫持:通过恶意脚本窃取浏览器中有效的身份验证会话Cookie,攻击者无需密码即可直接登录受害者的微软账户。

一旦攻击者控制了某个员工的微软账户,他们便能访问该账户下的所有云端数据:电子邮件、OneDrive中的文件、Teams聊天记录与共享文件、SharePoint站点以及日历行程等。这无异于拿到了进入企业数字核心的“万能钥匙”。

潜在危害:不止于个人损失

个人账户失陷的后果是灾难性的,并会迅速升级为团队或企业级安全事件:

- 数据泄露:客户资料、财务报告、设计图纸、战略计划等敏感信息被窃取或加密勒索。

- 内部渗透:攻击者以合法身份在Teams等协作平台中活动,向其他同事发送钓鱼链接或恶意文件,扩大感染范围。

- 商业间谍:窃取竞争对手情报或核心知识产权。

- 运营中断:篡改或删除关键文件,导致项目停滞,造成直接经济损失。

- 合规风险:可能导致违反GDPR等数据保护法规,面临巨额罚款和声誉损失。

防御之道:技术与意识并重

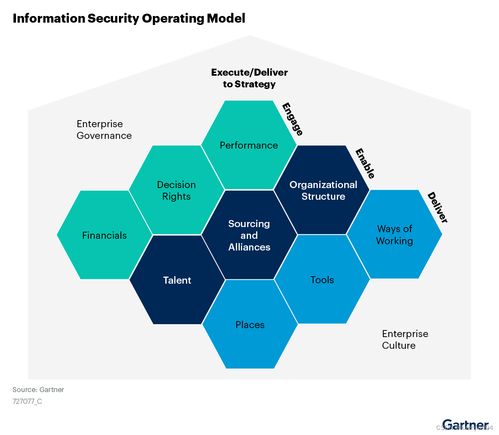

面对此类日益精巧的攻击,单纯的警惕已不足够,必须构建多层次、纵深的安全防御体系。这正是专业网络与信息安全软件开发与最佳实践发挥作用的地方:

1. 终端安全防护(软件开发的关键领域):

* 部署高级端点保护平台:使用具备行为分析、AI威胁检测、漏洞利用阻止等功能的新一代防病毒软件,而非仅依赖特征码扫描。这类软件能有效识别和阻断通过图片等文件触发的恶意行为。

- 应用程序控制与沙箱:通过安全软件限制非授权软件的运行,并对未知文件在隔离的沙箱环境中打开,防止其对真实系统造成影响。

- 及时更新与补丁管理:安全软件应包含自动化补丁管理功能,确保操作系统、办公软件、图片查看器等所有应用程序始终保持最新状态,修复已知漏洞。

2. 云端与账户安全强化:

* 强制启用多因素认证:这是防止凭证被盗后账户被接管的最有效单一步骤。即便密码泄露,没有第二重验证(如手机验证码、生物识别、安全密钥),攻击者也无法登录。

- 实施最小权限原则:通过权限管理软件或云身份解决方案,确保每位员工只能访问其工作必需的数据和应用,限制潜在损失范围。

- 异常登录监控与响应:利用云安全态势管理或安全信息和事件管理软件,监控账户登录地点、时间、设备是否异常,并自动触发警报或冻结账户。

3. 人员意识与制度保障:

* 定期安全培训:通过模拟钓鱼演练和教育,让员工深刻识别可疑邮件、链接和附件的特征,养成“先验证,后点击”的习惯。

- 制定清晰的远程办公安全策略:规定必须使用公司VPN访问内部资源、禁止使用个人设备处理敏感工作、规范文件共享方式等。

- 数据备份与应急计划:定期对关键业务数据进行加密备份,并制定详尽的数据泄露应急响应预案,以便在事件发生时快速止损。

结论

“一张图片黑进账户”并非天方夜谭,它是当前复杂网络威胁的一个缩影。在远程办公成为常态的今天,企业信息安全边界已从传统的公司网络延伸至每位员工的家庭终端。投资于先进的网络与信息安全软件,将其与持续的员工教育、严格的安全策略相结合,构建起人防、技防、制防三位一体的综合防御体系,已不再是可选项,而是保障业务连续性和核心资产安全的生死线。唯有如此,才能确保居家办公的便利不会成为安全噩梦的入口。

如若转载,请注明出处:http://www.nndeshi.com/product/42.html

更新时间:2026-02-25 21:06:55