基于ELK的网络安全监控系统设计与实现——系统实现(四)网络与信息安全软件开发

在完成了基于ELK(Elasticsearch、Logstash、Kibana)的网络安全监控系统的架构设计、数据采集与管道配置以及核心分析功能开发后,系统实现的关键环节转向了网络与信息安全软件本身的功能深化与集成。这一阶段旨在将ELK堆栈的强大数据分析能力与专业的安全需求紧密结合,构建一个既能实时感知威胁,又能主动响应的智能化安全平台。

一、 安全事件关联分析引擎的开发

传统的日志监控往往局限于单个事件或简单规则匹配,难以发现复杂的、多步骤的攻击链。在本系统实现中,我们在Elasticsearch之上,开发了一个轻量级的安全事件关联分析引擎。该引擎的核心是基于预定义的关联规则和机器学习模型,对来自防火墙、入侵检测系统(IDS/IPS)、终端安全、Web应用防火墙(WAF)等多源异构日志进行跨设备、跨时间关联分析。

- 规则库构建:依据ATT&CK等威胁框架,将常见的攻击模式(如端口扫描后接漏洞利用、横向移动、数据外泄)转化为可执行的关联规则。这些规则以JSON或DSL形式存储,具备高度的可配置性。

- 上下文关联:引擎不仅匹配事件,更注重为事件添加上下文。例如,将一次失败的登录尝试与该IP地址过往的行为、所属的地理位置、登录的目标资产价值等信息关联,从而更准确地评估风险等级。

- 动态风险评估:为每个告警事件计算动态风险分数。分数基于事件严重性、资产重要性、攻击置信度以及行为异常度等多个维度加权得出,并在Kibana仪表板中直观展示,帮助安全人员优先处理高风险事件。

二、 实时威胁情报集成与富化

孤立地分析内部日志不足以应对新型威胁。本系统通过API接口,集成外部威胁情报源(如开源情报、商业情报Feed)。具体实现如下:

- 情报拉取与解析模块:定期或实时从指定情报源获取IoC(失陷指标),包括恶意IP、域名、URL、文件哈希等,并进行标准化解析。

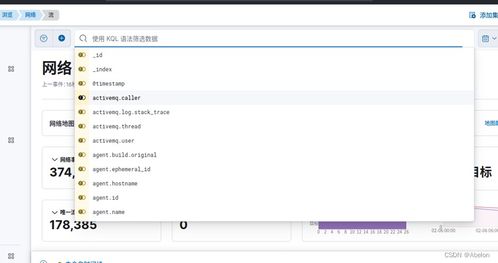

- 日志流富化:在Logstash过滤管道或Elasticsearch Ingest Pipeline中,将流入的每一条网络流量日志、DNS查询日志与本地威胁情报库进行实时比对。若发现匹配项(例如,内网主机访问了已知的恶意IP),则立即为该日志记录打上“威胁情报匹配”标签,并关联具体的情报描述,显著提升告警的准确性和可操作性。

- 情报管理界面:在Kibana中开发自定义可视化组件,用于展示情报库的更新状态、Top威胁类型、以及内部网络与外部威胁的交集情况。

三、 自动化响应与联动开发

监控的最终目的是响应。为了实现闭环安全,我们开发了系统的自动化响应能力:

- 告警触发与工作流:当关联分析引擎或情报匹配产生高风险告警时,系统不仅能通过Kibana仪表板、邮件、即时通讯工具通知安全人员,还能通过Webhook或API触发预定义的响应工作流。

- 联动脚本与插件:开发了一系列与下游安全设备联动的脚本和Logstash输出插件。例如,当系统确认某内部IP为僵尸主机并进行恶意外联时,可自动调用防火墙API,临时阻断该IP的所有出站连接;或调用终端检测与响应(EDR)系统API,对该主机进行隔离和深度扫描。

- 剧本(Playbook)管理:在Kibana中集成了简单的剧本编辑器,允许安全分析师将常见的调查与响应步骤(如“查询该IP所有历史活动”、“检查相关主机的漏洞情况”、“生成隔离工单”)固化为可半自动执行的剧本,提升事件处置效率。

四、 用户行为分析(UEBA)功能集成

为应对内部威胁,我们在系统中引入了基本的用户与实体行为分析(UEBA)能力。

- 基线建模:利用Elasticsearch的机器学习功能,对正常用户的登录时间、地点、访问资源频率、数据流量等行为建立动态基线模型。

- 异常检测:实时比对当前行为与基线,检测异常行为,如非工作时间的特权账户登录、访问从未接触过的敏感服务器、数据下载量激增等。这些异常分数作为关键输入,汇入前述的关联分析引擎进行综合判断。

- 可视化调查:在Kibana中提供专门的用户行为分析视图,以时间线方式展示特定用户的所有关键活动,便于进行内部事件调查。

五、 系统自身安全与运维加固

作为一款安全系统,其自身的安全性至关重要。在软件开发中,我们实施了以下加固措施:

- 访问控制与审计:严格配置Elasticsearch和Kibana的基于角色的访问控制(RBAC),确保只有授权人员才能访问相应数据。所有对系统的配置更改、高危查询操作均被详细审计并记录于独立索引中。

- 通信加密:确保ELK集群节点间、数据采集端与Logstash之间、浏览器与Kibana之间的通信均使用TLS/SSL加密。

- 性能监控与自愈:开发了针对ELK集群健康状态的监控看板,监控索引速率、查询延迟、磁盘使用率等关键指标。并编写脚本,对常见的运维问题(如索引只读)设置自动告警与初步修复尝试。

###

在“网络与信息安全软件开发”阶段,我们将ELK从一套通用的日志管理工具,深度定制为一个专业的网络安全监控与响应平台。通过开发关联分析引擎、集成威胁情报、实现自动化联动、引入行为分析以及加固系统自身安全,本系统实现了从“看见”威胁到“理解”威胁,再到“处置”威胁的能力跃升。这不仅极大地提升了安全运维的效率和准确性,也为组织的主动防御体系奠定了坚实的数据与分析基础。

如若转载,请注明出处:http://www.nndeshi.com/product/36.html

更新时间:2026-02-25 07:22:19